| BibTeX | @misc{cma24,

author = {Nazarewicz, Michał and Szyprowski, Marek},

title = {{Continuous Memory Allocator}, version 24},

year = 2012,

month = apr,

day = 03,

url = {https://marc.info/?l=linux-mm&m=133346232109122},

messageid = {1333462221-3987-1-git-send-email-m.szyprowski@samsung.com}

}

@inproceedings{nazarewicz2012lce,

title = {{Contiguous Memory Allocator}: {Allocating} Big Chunks of Physically Contiguous Memory},

author = {Nazarewicz, Michał},

booktitle = {LinuxCon Europe},

year = 2012,

month = nov,

day = 06,

address = {Barcelona, Spain},

url = {https://mina86.com/2012/cma-on-lce-elce-2012/}

}

@article{nazarewicz212lwn,

author = {Nazarewicz, Michał},

title = {A Deep Dive into {CMA}},

journal = {Linux Weekly News},

year = 2012,

month = mar,

day = 13,

url = {https://lwn.net/Articles/486301/}

}

@misc{nazarewicz2012deep,

title = {Deep Dive into {Contiguous Memory Allocator}},

author = {Nazarewicz, Michał},

year = 2012,

month = jun,

day = 10,

url = {https://mina86.com/2012/deep-dive-into-contiguous-memory-allocator-part-i/},

}

@mastersthesis{nazarewicz2013bsc,

title = {Alokacja ciągłych fizycznie obszarów pamięci w systemie {Linux}},

author = {Nazarewicz, Michał},

year = 2013,

school = {WEiTI/ISE, PW},

address = {Warsaw},

type = {Bachelor’s thesis},

urn = {urn:pw-repo:WUT2a4eca3283974485823865112329121d},

url = {https:/mina86.com/2013/cma-po-polsku/}

}

@article{corbet447405,

author = {Corbet, Jonathan},

title = {A Reworked {Contiguous Memory Allocator}},

year = 2011,

month = jun,

day = 12,

journal = {Linux Weekly News},

publisher = {Eklektix},

url = {https://lwn.net/Articles/447405/}

}

@article{corbet450286,

author = {Corbet, Jonathan},

title = {{CMA} and {ARM}},

year = 2011,

month = jun,

day = 05,

journal = {Linux Weekly News},

publisher = {Eklektix},

url = {https://lwn.net/Articles/450286/}

}

@article{corbet368869,

author = {Corbet, Jonathan},

title = {Memory Compaction},

year = 2010,

month = jan,

day = 06,

journal = {Linux Weekly News},

publisher = {Eklektix},

url = {https://lwn.net/Articles/368869/}

}

@article{corbet340080,

author = {Corbet, Jonathan},

title = {Transcendent memory},

year = 2009,

month = jul,

day = 08,

journal = {Linux Weekly News},

publisher = {Eklektix},

url = {https://lwn.net/Articles/340080/}

}

@article{corbet468896,

author = {Corbet, Jonathan},

title = {{POSIX\_FADV_VOLATILE}},

year = 2011,

month = nov,

day = 22,

journal = {Linux Weekly News},

publisher = {Eklektix},

url = {https://lwn.net/Articles/468896/}

}

@misc{song,

author = {Song, Barry},

title = {A Simple Kernel Module as a Helper to Test {CMA}, v. 4},

year = 2012,

month = mar,

day = 07,

url = {https://marc.info/?l=linux-kernel&m=133112038122899},

messageid = {1331120259-30780-1-git-send-email-Barry.Song@csr.com}

}

@misc{kim,

author = {Kim, Minchan},

title = {Discard clean pages during contiguous allocation instead of migration},

year = 2012,

month = sep,

day = 11,

url = {https://marc.info/?l=linux-kernel&m=134732408014915},

messageid = {1347324112-14134-1-git-send-email-minchan@kernel.org}

}

@misc{abbott,

author = {Abbott, Laura},

title = {Revoke {LRU} when trying to drop buffers},

year = 2012,

month = sep,

day = 11,

url = {https://marc.info/?l=linux-kernel&m=134738454404157},

messageid = {1347384529-5862-1-git-send-email-lauraa@codeaurora.org}

}Below is a list of materials about Contiguous Memory Allocator (CMA) and topics relating to it which may be of interest. - Michał Nazarewicz and Marek Szyprowski. 2012. Continuous Memory Allocator, version 24.

- The final patchset that was merged in Linux 3.5.

- Michał Nazarewicz. 2013. Alokacja ciągłych fizycznie obszarów pamięci w systemie Linux. Bachelor’s thesis. WEiTI/ISE, PW, Warsaw.

- 🇵🇱 Diploma thesis in Polish on the Continuous Memory Allocator.

- Michał Nazarewicz. 2012. A Deep Dive into CMA. Linux Weekly News (March 2012).

- A description of the way to integrate CMA with an architecture as well as short summary of how exactly CMA works.

- Michał Nazarewicz. 2012. Deep Dive into Contiguous Memory Allocator.

- A description of how to use and integrate CMA with an architecture. It is a first part of an extended version of the above LWN article and as such it includes much more details.

- Michał Nazarewicz. 2012. Contiguous Memory Allocator: Allocating Big Chunks of Physically Contiguous Memory. LinuxCon Europe, Barcelona, Spain.

- The presentation from the LinuxCon Europe (LCE) 2012 about CMA.

- Barry Song. 2012. A Simple Kernel Module as a Helper to Test CMA, vrsien 4.

- A short and simple driver that can be used to test CMA as well as see how it is used.

- Jonathan Corbet. 2011. A Reworked Contiguous Memory Allocator. Linux Weekly News (June 2011).

- An overwiev of the Contiguous Memory Allocator.

- Jonathan Corbet. 2011. CMA and ARM. Linux Weekly News (June 2011).

- An overview of the linear mapping problems CMA had on ARM platforms, and why the early fixups are required.

- Laura Abbott. 2012. Revoke LRU when trying to drop buffers.

- Patch which tries to improve CMA’s performance by removing buffer from LRU prior to migration. The thread also mentiones problem with ext4 not supporting migration of journal pages.

- Jonathan Corbet. 2010. Memory Compaction. Linux Weekly News (January 2010).

- An overview of Mel Gorman’s compaction patches. Compaction code is used by CMA for scanning for and migrating non-free pages.

- Jonathan Corbet. 2009. Transcendent memory. Linux Weekly News (July 2009).

- Overwiev of an idea behind and implementation of the transcendent memory. Such memory can be marked ‘ephemeral’ which means that kernel can discard it if it wishes to.

- Jonathan Corbet. 2011.

POSIX_FADV_VOLATILE. Linux Weekly News (November 2011). - An overwiev of John Stultz’s

POSIX_FADV_VOLATILE implementation which is one of the things that CMA work with nicely. - Minchan Kim. 2012. Discard clean pages during contiguous allocation instead of migration.

- Patch changing CMA so that clean pages are discarded instead of migrating which improves CMA’s performance.

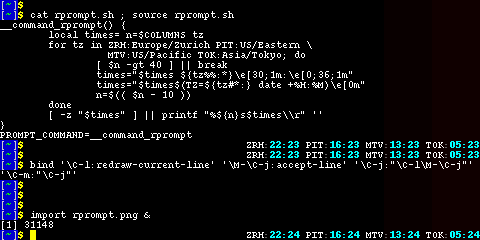

There are a lot of misconceptions about Unicode. Most are there because people assume what they know about ASCII or ISO-8859-* is true about Unicode. They are usually harmless but they tend to creep into minds of people who work with text which leads to badly designed software and technical decisions made based on false information. Without further ado, here’s a few facts about Unicode that might surprise you. There are multiple ways to customise Bash prompt. There’s no need to look for long to find plethora of examples with fancy, colourful PS1s. What have been a bit problematic is having text on the right of the input line. In this article I’ll try to address that shortcoming. Getting text on the rightThe typical approach is using PROMPT_COMMAND to output desired content. The variable specifies a shell code Bash executes prior to rendering the primary prompt (i.e. PS1). The idea is to align text to the right and then using carrier return move the cursor back to the beginning of the line where Bash will start rendering its prompt. Let’s look at an example of showing time in various locations: __command_rprompt() {

local times= n=$COLUMNS tz

for tz in ZRH:Europe/Zurich PIT:US/Eastern \

MTV:US/Pacific TOK:Asia/Tokyo; do

[ $n -gt 40 ] || break

times="$times ${tz%%:*}\e[30;1m:\e[0;36;1m"

times="$times$(TZ=${tz#*:} date +%H:%M)\e[0m"

n=$(( $n - 10 ))

done

[ -z "$times" ] || printf "%${n}s$times\\r" ''

}

PROMPT_COMMAND=__command_rprompt Clearing the line on executionIt has one annoying issue. The right text reminds on screen even after executing a command. Typically this is a matter of aesthetic but it also makes copying and pasting session history more convoluted. A manual solution is to use redraw-current-line readline function (e.g. often bound to C-l). It clears the line and prints the prompt and whatever input has been entered thus far. PROMPT_COMMAND is not executed so the right text does not reappear. Lack of automation can be addressed with a tiny bit of readline magic and a ~/.inputrc file which deserves much more fame than what it usually gets. Tricky part is bindind C-m and C-j to two readline functions, redraw-current-line followed by accept-line, which is normally not possible. This limitation can be overcome by binding the key sequences to a different sequence which will be interpreted recursively. To test that idea it’s enough to execute: bind '\C-l:redraw-current-line'

bind '\M-\C-j:accept-line'

bind '\C-j:"\C-l\M-\C-j"' '\C-m:"\C-j"' Making this permanent is as easy as adding the following lines to ~/.inputrc: $if Bash

"\C-l": redraw-current-line

"\e\C-j": accept-line

"\C-j": "\C-l\e\C-j"

"\C-m": "\C-l\e\C-j"

$endifWith that, the right prompt will disappear as soon as the shell command is executed. (Note the use of \M- in bind command vs \e in ~/.inputrc file).  (photo by Cory Doctorow) (photo by Cory Doctorow)A few days ago I received an email from Google Wembaster Tools saying no more no less but: ‘Your webpage sucks on mobile devices!’ Or something. Now that I think of it, I could have been worded slightly differently. The gist was the same though. I never paid that much attention to how my site looks on phones and tables. I’ve made sure it loaded and looked, but apart from that never spent much time on the issue. I always thought optimising for a small screen would be a lengthy and painful process. How mistaken I was! In my defence, when I last looked at the problem, state of mobile browsers was different; now there are two things to do. First, add a viewport meta tag, e.g.: <meta name=viewport

content="width=device-width, initial-scale=1">and then use min-width or max-width CSS media queries. Admittedly the second part may take some time, but if your layout uses simple markup rather than being TABLE-based, reading the excellent article on A List Apart might turn out to be the most time consuming step. If you haven’t already, do take a look at whether your website looks reasonably well on small screens. Apparently mobile is the future, or some such. The ‘bad’ news is that I’ve dropped endless scroll feature. This is because in narrow layout the sidebar moves to the bottom and endless scrolling would make it unreachable since it would run away all the time. For people who know me it should come with no surprise that I support free software in most forms it can take. I also believe that if someone gives you something at zero price, basic courtesy dictates that you follow wishes of that person. This is why when Software Freedom Conservancy started a GPL Compliance Project for Linux Developers I didn’t hesitate even for a minute to offer little Linux copyright I held to help the effort. Most importantly though, it is why I fully support Conservancy in taking legal action against VMware which for years has been out of compliance with Linux’s license. If you care about free software, the GPL or want more projects like OpenWrt, consider donating to help Christoph Hellwig and the Conservancy with their legal battle against this multi-billion-dollar corporation who for some reason decided to free-ride on other people’s work without respecting their wishes. If you can’t or don’t want to donate, twitting something along the lines of ‘Play by the rules, @VMware. I defend the #GPL with Christoph & @Conservancy. #DTRTvmware Help at https://sfconservancy.org/supporter/ ’ or otherwise spreading the word will help as well. Oh, and in case you were, like I was, wondering — DTRT stands for ‘do the right thing’. And if you want to know more: Outside of functional programming context, map-reduce refers to a technique for processing data. Thanks to properties of map and reduce operations, computations which can be expressed using them can be highly parallelised, which allows for faster processing of high volumes of data. If you’ve ever wondered how tools such as Apache Hadoop work, you’re at the right page. In this article I’ll explain what map and reduce are and later also introduce a shuffle phase. Same as my previous article written in Polish, this text will describe some steps I take after installing Slackware Linux. I try to strike a balance between performance, security and usability, but not everything written here may work for everyone. You have been warned. Cleaning Tiny Applications Collection, I’ve dropped both artificial intelligence scripts. Not wanting to let them disappear completely, I’m posting them here for posterity. The first one is an eight line of code version that might be what Sid wrote as his first ever program: #!/usr/bin/perl -wWtT

while (<>) {

if (/[aeiouyAEIOUY][^a-zA-Z]*$/) {

print "Yes.\n";

} elsif (!/^\s*$/) {

print "No.\n";

}

}UserFriendlsy comic strip for 2000-10-14 in which Sid describes his eight-line AI program. |

|---|